йҡҸзқҖе•ҶдёҡзӨҫдјҡдҝЎжҒҜеҢ–зҡ„еҸ‘еұ•пјҢдј з»ҹжёҜеҸЈз ҒеӨҙз”ұеҺҹжқҘзҡ„еҚ•дёҖи®ҫеӨҮзӢ¬з«ӢдҪңдёҡйҖҗжӯҘиҪ¬еһӢдёәдҝЎжҒҜеҢ–зҡ„и®ҫеӨҮйӣҶзҫӨдҪңдёҡпјҢ并且еҸ‘еұ•еҮәе»әз«ӢеңЁдҝЎжҒҜеҢ–йӣҶзҫӨеҹәзЎҖдёҠзҡ„иҮӘеҠЁеҢ–и®ҫеӨҮйӣҶзҫӨгҖӮеҺҹжқҘжүҖжІЎжңүйқўдёҙзҡ„е’ҢеҜ№з”ҹдә§дёҚдјҡйҖ жҲҗйҮҚеӨ§еҪұе“Қзҡ„зҪ‘з»ңе®үе…Ёй—®йўҳд№ҹйҖҗжёҗе‘ҲзҺ°еҮәжқҘгҖӮз ҒеӨҙзҺ°еңәејҖе§ӢеҮәзҺ°з”ұдәҺзҪ‘з»ңе®үе…Ёй—®йўҳйҖ жҲҗзҡ„и®ҫеӨҮеӨ§йқўз§Ҝж•…йҡңжҲ–иҖ…дҪңдёҡеҒңж»һпјҢеҜ№жӯЈеёёз”ҹдә§иҝҗиҗҘдә§з”ҹдёҘйҮҚзҡ„еҪұе“ҚгҖӮеӣ жӯӨпјҢз ҒеӨҙзҡ„дҝЎжҒҜеҢ–е®үе…ЁиҰҒжұӮиў«жҸҗеҚҮеҲ°жӣҙй«ҳзҡ„й«ҳеәҰгҖӮдҪҶзӣ®еүҚеӨ§йҮҸзҡ„зҪ‘з»ңе®үе…Ёж–№жЎҲдё»иҰҒеҹәдәҺйҮ‘иһҚдёҡгҖҒж•°жҚ®дёӯеҝғзӯүйқһе·ҘдёҡзҺҜеўғпјҢе…¶жүӢж®өжҺӘж–ҪиҝҮдәҺдёҘж јиҖҢеҜјиҮҙж— жі•еңЁе·ҘдёҡйўҶеҹҹиҝӣиЎҢжңүж•Ҳе®һж–ҪгҖӮжң¬ж–ҮйҖҡиҝҮиҮӘеҠЁеҢ–з ҒеӨҙзҡ„зҪ‘з»ңе»әи®ҫе’ҢйғЁзҪІпјҢз»јеҗҲз»ҸжөҺжҖ§е’ҢеҸҜиЎҢжҖ§пјҢжҖ»з»“йҖӮеҗҲжёҜеҸЈиҮӘеҠЁеҢ–е·ҘдёҡеңәжҷҜзҡ„жүӢж®өе’ҢжҖқи·ҜгҖӮ

жҖ»дҪ“жҖқи·Ҝ

2016е№ҙпјҢдёәиҙҜеҪ»иҗҪе®һгҖҠеӣҪеҠЎйҷўе…ідәҺж·ұеҢ–еҲ¶йҖ дёҡдёҺдә’иҒ”зҪ‘иһҚеҗҲеҸ‘еұ•зҡ„жҢҮеҜјж„Ҹи§ҒгҖӢпјҲд»ҘдёӢз®Җз§°гҖҠж„Ҹи§ҒгҖӢпјүпјҢе·ҘдҝЎйғЁеҲ¶е®ҡгҖҠе·ҘдёҡжҺ§еҲ¶зі»з»ҹдҝЎжҒҜе®үе…ЁйҳІжҠӨжҢҮеҚ—гҖӢпјҲд»ҘдёӢз®Җз§°гҖҠжҢҮеҚ—гҖӢпјүгҖӮжң¬ж–Үд»ҘгҖҠж„Ҹи§ҒгҖӢе’ҢгҖҠжҢҮеҚ—гҖӢдёәжҢҮеҜјжҖқжғіпјҢеңЁвҖңз»ҹзӯ№и§„еҲ’гҖҒеҢәеҹҹз®ЎзҗҶгҖҒеҲҶзә§йҳІеҫЎгҖҒзәөж·ұйҳІиҢғвҖқеҺҹеҲҷзҡ„жҢҮеҜјдёӢпјҢд»Һи®ҫи®ЎејҖе§ӢпјҢжһ„е»әеҮәе®үе…ЁгҖҒеҸҜйқ гҖҒеҸҜжү©еұ•зҡ„иҮӘеҠЁеҢ–з ҒеӨҙе·ҘдёҡжҺ§еҲ¶е®үе…ЁдҪ“зі»гҖӮйҰ–е…ҲпјҢж №жҚ®иҮӘеҠЁеҢ–з ҒеӨҙзі»з»ҹзҡ„з»„жҲҗзү№зӮ№е’Ңзӣёе…іеҠҹиғҪжЁЎеқ—пјҢеҜ№ж•ҙдҪ“иҮӘеҠЁеҢ–з ҒеӨҙзҪ‘з»ңиҝӣиЎҢIPең°еқҖе’ҢVLANзҡ„еҲ’еҲҶпјҢ并且й’ҲеҜ№дёҚеҗҢдҪҝз”ЁеңәжҷҜиҝӣиЎҢжқғйҷҗи®ҫзҪ®е’ҢиЎҢж”ҝз®ЎжҺ§гҖӮе…¶ж¬ЎпјҢеңЁзі»з»ҹйғЁзҪІгҖҒи°ғиҜ•гҖҒдәӨд»ҳгҖҒиҝҗиҗҘиҝҮзЁӢдёӯжү§иЎҢзӣёе…ізҡ„зӯ–з•ҘпјҢеҪўжҲҗдёҖеҘ—з¬ҰеҗҲиҮӘеҠЁеҢ–з ҒеӨҙеңәжҷҜгҖҒз»ҸжөҺжңүж•Ҳзҡ„зҪ‘з»ңе®үе…ЁжҺӘж–ҪгҖӮжңҖеҗҺпјҢе®ҢжҲҗдёҖеҘ—еҸҜжңҖеӨ§йҷҗеәҰйў„йҳІйқһдё»и§ӮжҖ§зҪ‘з»ңж”»еҮ»е’Ңз—…жҜ’ж”»еҮ»зҡ„зҪ‘з»ңе®үе…ЁйҳІжҠӨжүӢж®өгҖӮ

иҮӘеҠЁеҢ–з ҒеӨҙзҪ‘з»ңе®үе…ЁеҲҶжһҗ

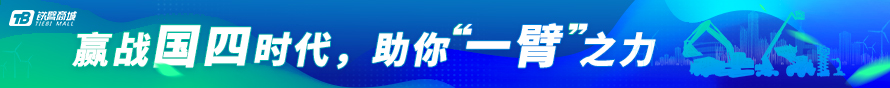

иҮӘеҠЁеҢ–з ҒеӨҙдё»иҰҒзҪ‘з»ңз»“жһ„

иҮӘеҠЁеҢ–з ҒеӨҙдё»иҰҒжҳҜеңЁдј з»ҹз ҒеӨҙдёҡеҠЎеҠһе…¬зҪ‘з»ңзҡ„еҹәзЎҖдёҠеўһи®ҫз ҒеӨҙи®ҫеӨҮз”ҹдә§зҪ‘з»ңгҖӮеҸҰеӨ–пјҢе·ҘжҺ§зҪ‘з»ңеңЁзҪ‘з»ң硬件дёҠдёҺз ҒеӨҙдёҡеҠЎеҠһе…¬зҪ‘жҳҜзӣёдә’зӢ¬з«Ӣзҡ„пјҢдҪҶз”ұдәҺеңЁдёҡеҠЎдёҠжңүжүҖиҒ”зі»пјҢжүҖд»ҘжңүйғЁеҲҶйҖҡдҝЎзҡ„йңҖжұӮеӯҳеңЁгҖӮиҮӘеҠЁеҢ–з ҒеӨҙзҪ‘з»ңз»“жһ„и§Ғеӣҫ1гҖӮ

иҮӘеҠЁеҢ–з ҒеӨҙдё»иҰҒзҪ‘з»ңеҲҶзұ»

жҢүз…§зҪ‘з»ңдҪҚзҪ®еҲҶзұ»

з ҒеӨҙзҺ°еңәпјҡз ҒеӨҙзҺ°еңәдё»иҰҒеҢ…еҗ«ж°ҙе№іиҝҗиҫ“еҢәеҹҹпјҲAGVгҖҒиҮӘеҠЁеҢ–и·ЁиҝҗиҪҰе’Ңж— дәәйӣҶеҚЎзӯүпјүгҖҒеІёиҫ№дҪңдёҡеҢәпјҲжЎҘеҗҠгҖҒй—Ёжңәе’ҢеҚёиҲ№жңәзӯүпјүгҖҒе ҶеңәдҪңдёҡеҢәпјҲиҪ®иғҺеҗҠгҖҒиҪЁйҒ“еҗҠе’Ңе ҶеҸ–ж–ҷжңәзӯүпјүгҖҒз ҒеӨҙй—ёйҒ“еҸЈгҖҒжө·йҷҶдҫ§дәӨдә’еҢәеҹҹе’Ңе…¶д»–иҫ…еҠ©дҪңдёҡеҢәеҹҹпјҲжҚўз”өеҠҹиғҪеҢәгҖҒе……з”өеҠҹиғҪеҢәгҖҒOCRиҜҶеҲ«еҸҠе…¶д»–иҫ…еҠ©зі»з»ҹзӯүпјүгҖӮ

з ҒеӨҙеҠһе…¬жҘјпјҡз ҒеӨҙеҠһе…¬жҘјдё»иҰҒеҢ…жӢ¬иҝңзЁӢж“ҚдҪңе®ӨпјҲжЎҘеҗҠгҖҒиҪЁйҒ“еҗҠе’ҢиҪ®иғҺеҗҠиҝңзЁӢж“ҚдҪңе®Өзӯүпјүе’ҢиҝңзЁӢз»ҙдҝ®иҜҠж–ӯе®ӨпјҲз ҒеӨҙеүҚжІҝеҖјзҸӯе®ӨгҖҒз ҒеӨҙдёӯжҺ§еҖјзҸӯе®Өе’ҢжҠҖжңҜдё»з®ЎеҠһе…¬е®ӨзӯүпјүгҖӮ

иҮӘеҠЁеҢ–ж ёеҝғйӣҶзҫӨпјҡиҮӘеҠЁеҢ–ж ёеҝғйӣҶзҫӨдё»иҰҒеҢ…жӢ¬дёӯеҝғжңәжҲҝзҪ‘з»ңпјҲTOSжңҚеҠЎеҷЁйӣҶзҫӨгҖҒиҮӘеҠЁеҢ–зі»з»ҹжңҚеҠЎеҷЁйӣҶзҫӨгҖҒиҫ…еҠ©зі»з»ҹжңҚеҠЎеҷЁйӣҶзҫӨе’Ңж ёеҝғдәӨжҚўжңәзҪ‘з»ңзӯүпјүе’ҢжұҮиҒҡжңәжҲҝзҪ‘з»ңпјҲдәӨжҚўжңәзӯүпјүгҖӮ

жҢүз…§зҪ‘з»ңз®ЎжҺ§еҲҶзұ»

йқһеҸҜжҺ§з”ҹдә§зҪ‘з»ңпјҡдё»иҰҒжҳҜеҚ•дёҖи®ҫеӨҮжүҖеңЁзҪ‘з»ңпјҢдё»иҰҒеҢ…жӢ¬еҚ•жңәи®ҫеӨҮз”өж°”жҲҝгҖҒи®ҫеӨҮеҗ„еӯҗзі»з»ҹе’ҢиҝңзЁӢж“ҚдҪңеҸ°зӯүгҖӮ

жңүйҷҗз®ЎжҺ§з”ҹдә§зҪ‘з»ңпјҡз»ҙдҝ®е·ҘзЁӢеёҲе·ҘдҪңз«ҷзӮ№зӯүгҖӮ

еҸҜз®ЎжҺ§з”ҹдә§зҪ‘з»ңпјҡдёӯжҺ§жңәжҲҝзҪ‘з»ңе’ҢжұҮиҒҡжңәжҲҝзҪ‘з»ңзӯүгҖӮ

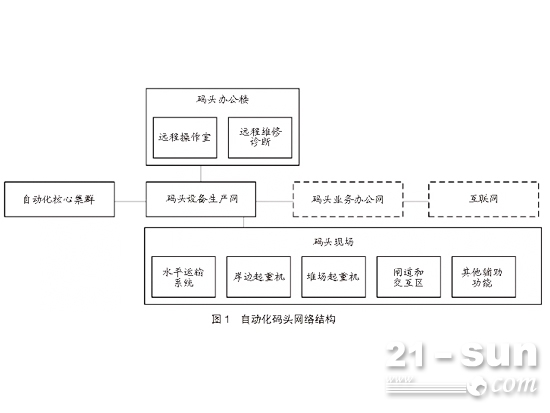

иҮӘеҠЁеҢ–з ҒеӨҙзҪ‘з»ңйЈҺйҷ©иҜҶеҲ«

зҪ‘з»ңе®үе…Ёи®ҫи®Ўеҝ…йЎ»дҫқжүҳзҪ‘з»ңзү№зӮ№иҝӣиЎҢжңүй’ҲеҜ№жҖ§зҡ„зҪ‘з»ңйЈҺйҷ©иҜҶеҲ«гҖӮиҮӘеҠЁеҢ–з ҒеӨҙзҪ‘з»ңе®үе…ЁйЈҺйҷ©жқҘжәҗи§Ғеӣҫ2гҖӮиҮӘеҠЁеҢ–з ҒеӨҙзҡ„зҪ‘з»ңз»“жһ„дё»иҰҒжңү2дёӘж–№йқўзҡ„зҪ‘з»ңе®үе…ЁйЈҺйҷ©пјҡдёҖжҳҜжқҘиҮӘжёҜеҸЈеӨ–йғЁзҡ„ж”»еҮ»дёҺж„ҹжҹ“пјҢдё»иҰҒзұ»дјјдәҺеёёи§Ғзҡ„зҪ‘з»ңж”»еҮ»е’Ңй»‘е®ўиЎҢдёәпјӣдәҢжҳҜжқҘиҮӘжёҜеҸЈеҶ…йғЁзҡ„ж„ҹжҹ“е’Ңиҝқ规ж“ҚдҪңпјҢдё»иҰҒдёәеңЁеҠһе…¬жҘјеҶ…зӣёе…ідёҡеҠЎе‘ҳзҡ„еӨұиҜҜжҲ–иҝқ规зҪ‘з»ңж“ҚдҪңйҖ жҲҗзҡ„з—…жҜ’ж„ҹжҹ“пјҢеҶҚжҲ–иҖ…жҳҜз ҒеӨҙзҺ°еңәи®ҫеӨҮз”ұдәҺдәәе‘ҳжҺҘи§ҰйҖ жҲҗз—…жҜ’ж„ҹжҹ“гҖӮ

з»јеҗҲзҪ‘з»ңжүҖеұһдҪҚзҪ®е’ҢзҪ‘з»ңз®ЎжҺ§зү№зӮ№пјҢеҸҜд»ҘйҮҮеҸ–д»ҘдёӢжҺӘж–Ҫпјҡ

еҜ№дәҺеҸҜд»Ҙе®Ңе…Ёз®ЎжҺ§зҡ„еҢәеҹҹпјҲеҰӮжңәжҲҝеҶ…йғЁзӯүпјүиҝӣиЎҢдёҘж јзҡ„иЎҢж”ҝе’Ңзү©зҗҶжҺӘж–ҪпјҢжқңз»қдёҖеҲҮеҸҜиғҪжҺҘи§Ұзҡ„зҪ‘з»ңе’Ңдәәе‘ҳгҖӮ

еҜ№дәҺжңүйҷҗз®ЎжҺ§зҡ„еҢәеҹҹпјҢеҸҜд»ҘеҜ№е…¶иҝӣиЎҢдёҖе®ҡзҡ„зҪ‘з»ңйҳІжҠӨе®үе…ЁжҺӘж–ҪпјҢй…ҚеҗҲдёҖе®ҡзҡ„ж–№ејҸиҝӣиЎҢзҪ‘з»ңзӣ‘з®ЎгҖӮ

еҜ№дәҺйқһеҸҜжҺ§еҢәеҹҹпјҢйңҖиҰҒиҝӣиЎҢдёҘж јзҡ„зҪ‘з»ңе®үе…Ёйҡ”зҰ»жүӢж®өпјҢйҖҡиҝҮи®ҫзҪ®дёҘж јзҡ„зҪ‘з»ңе®үе…ЁйҳІжҠӨжүӢж®өпјҢйҳІжӯўзҪ‘з»ңе®үе…Ёй—®йўҳжү©ж•ЈгҖӮ

иҮӘеҠЁеҢ–з ҒеӨҙзҪ‘з»ңе®үе…ЁжҺӘж–Ҫ

ж №жҚ®иҮӘеҠЁеҢ–з ҒеӨҙзҡ„зҪ‘з»ңе®үе…ЁйЈҺйҷ©иҜҶеҲ«пјҢйҮҮеҸ–VLANеҲ’еҲҶгҖҒзҷҪеҗҚеҚ•еҢ–гҖҒе Ўеһ’жңәе®Ўи®ЎгҖҒз«ҜеҸЈз®ЎзҗҶзӯүйҳІжҠӨжҺӘж–ҪгҖӮ

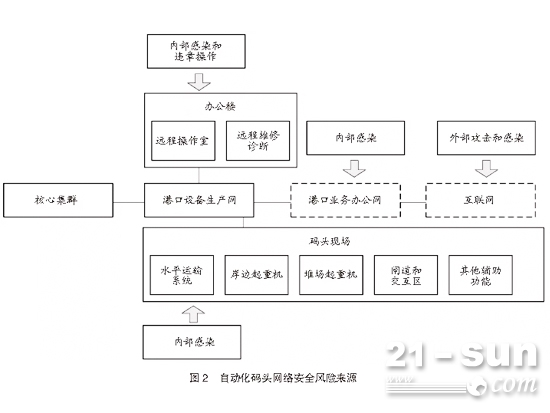

VLANеҲ’еҲҶ

еңЁи®ҫи®ЎиҝҮзЁӢдёӯпјҢж №жҚ®зҺ°еңәдёҡеҠЎе°ҶзӣёеҜ№зӢ¬з«Ӣзҡ„еҚ•жңәгҖҒеҠҹиғҪжЁЎеқ—жҲ–иҖ…е·ҘдҪңзҫӨиҝӣиЎҢVLANзҪ‘з»ңеҲ’еҲҶпјҢеҸҜеҲҶдёәVLAN A з»ҙдҝ®дёҡеҠЎзҪ‘з»ңгҖҒVLAN B/Cж ёеҝғдёҡеҠЎзҪ‘з»ңгҖҒVLAN Dж“ҚдҪңе·ҘдҪңз«ҷзҪ‘з»ңгҖҒVLAN M1/M2/M3еҚ•жңәи®ҫеӨҮзҪ‘з»ңзӯү4зұ»гҖӮзҪ‘з»ңVLANеҲ’еҲҶзӨәж„Ҹи§Ғеӣҫ3гҖӮ

VLAN Aз»ҙдҝ®дёҡеҠЎзҪ‘з»ңгҖӮз»ҙдҝ®дёҡеҠЎзҪ‘з»ңеҸҜд»Ҙи®©зҺ°еңәз»ҙдҝ®дәәе‘ҳйҖҡиҝҮжӯӨзҪ‘з»ңиҝһе…ҘзҺ°еңәи®ҫеӨҮжҲ–иҖ…ж ёеҝғдёҡеҠЎжЁЎеқ—пјҢеңЁзәҝжЈҖжҹҘе’Ңз»ҙжҠӨз ҒеӨҙи®ҫеӨҮгҖӮж №жҚ®з»ҙдҝ®дәәе‘ҳзҡ„з§Қзұ»пјҢдёә其规еҲ’дёҚеҗҢзҡ„иҷҡжӢҹжңәпјҢз”ұиҷҡжӢҹжңәжқҘиҮӘеҠЁиҝӣиЎҢиЎҘдёҒеҚҮзә§гҖҒз—…жҜ’е’ҢзҪ‘з»ңйҳІзҒ«еўҷйӣҶдёӯйҳІжҠӨгҖӮ

VLAN B/Cж ёеҝғдёҡеҠЎзҪ‘з»ңгҖӮж ёеҝғдёҡеҠЎзҪ‘з»ңж №жҚ®дёҚеҗҢзҡ„жЁЎеқ—еҠҹиғҪеҸҜд»ҘеҲҮеҲҶдёәеӨҡдёӘзҪ‘з»ңVLANпјҲзҪ‘з»ңеңЁз»ҶеҢ–зҡ„еҗҢж—¶д№ҹдјҡйҖ жҲҗж ёеҝғи·Ҝз”ұеҺӢеҠӣеҸҳеӨ§пјҢжүҖд»ҘйңҖиҰҒиҝӣиЎҢеҗҲйҖӮзҡ„зҪ‘з»ңйҡ”зҰ»е’Ң硬件и®ҫеӨҮйҖүеһӢпјҢиҖҢдёҚжҳҜдёҖе‘іең°иҝҪжұӮз»ҶеҢ–пјүпјҢ并且зӣёдә’й—ҙйҖҡиҝҮзҪ‘з»ңзҷҪеҗҚеҚ•иҝӣиЎҢйҡ”зҰ»гҖӮж ёеҝғзҪ‘з»ңдёҺз»ҙдҝ®дәәе‘ҳд№Ӣй—ҙдёҚе…·еӨҮзӣҙжҺҘйҖҡдҝЎиғҪеҠӣпјҢйңҖиҰҒйҖҡиҝҮз»ҙдҝ®дёҡеҠЎзҪ‘зҡ„йҳІжҠӨжүҚеҸҜд»Ҙиҝһе…ҘгҖӮ

VLAN Dж“ҚдҪңе·Ҙз«ҷзҪ‘з»ңгҖӮж“ҚдҪңе·ҘдҪңз«ҷзҪ‘з»ңжҳҜдё“й—ЁдёәиҝңзЁӢж“ҚдҪңз«ҷдҪҝз”Ёзҡ„зҪ‘з»ңпјҢеңЁзҪ‘з»ңдәӨжҚўжңәзҪ‘еҸЈиҝӣиЎҢMacең°еқҖдёҺIPең°еқҖз»‘е®ҡпјҢдҝқйҡңдёҚеҮәзҺ°ејӮеёёйқһеҸҜжҺ§и®ҫеӨҮзҡ„жҺҘе…ҘгҖӮ

VLAN M1/M2/M3еҚ•жңәи®ҫеӨҮзҪ‘з»ңгҖӮд»ҘеҚ•жңәи®ҫеӨҮдёәдёӘдҪ“пјҢдёәжҜҸдёӘеҚ•жңәеҲ’еҲҶ1дёӘзӢ¬з«Ӣзҡ„VLANзҪ‘з»ңпјҢ并еңЁи®ҫеӨҮдёҠеҠ иЈ…зҪ‘з»ң硬件йҳІзҒ«еўҷпјҢеҜ№е…¶иҝһе…Ҙзҡ„ж ёеҝғдёҡеҠЎе’Ңз»ҙдҝ®дёҡеҠЎзҪ‘з»ңиҝӣиЎҢйҖҡдҝЎз«ҜеҸЈдёҺзҪ‘з»ңVLANж®өзҡ„йҷҗеҲ¶пјҢ并е»әз«ӢеҚ•жңәдёҺеҚ•жңәй—ҙзҡ„зҪ‘з»ңйҡ”зҰ»гҖӮ

зҷҪеҗҚеҚ•еҢ–

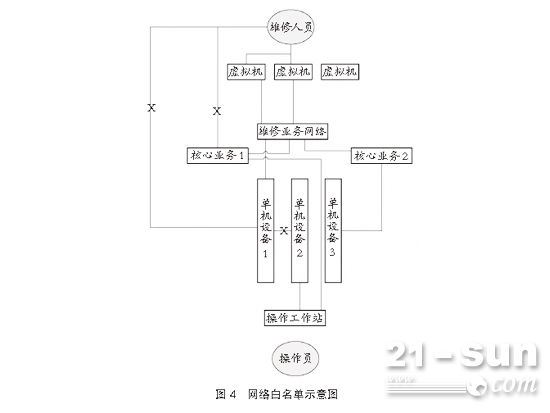

еңЁи®ҫеӨҮдёҺи®ҫеӨҮд№Ӣй—ҙгҖҒи®ҫеӨҮдёҺеҠҹиғҪжЁЎеқ—д№Ӣй—ҙгҖҒи®ҫеӨҮдёҺе·ҘдҪңзҫӨдҪ“д№Ӣй—ҙгҖҒеҠҹиғҪжЁЎеқ—дёҺе·ҘдҪңзҫӨд№Ӣй—ҙиҝӣиЎҢдёҡеҠЎжўізҗҶе’ҢзҷҪеҗҚеҚ•еҢ–гҖӮйҖҡиҝҮеҜ№еҗ„дёҡеҠЎжЁЎеқ—зҡ„зҪ‘з»ңйңҖжұӮжўізҗҶпјҢж №жҚ®дёҚеҗҢжЁЎеқ—зҪ‘з»ңйҖҡдҝЎйңҖжұӮе’Ңе·ҘдҪңзү№зӮ№пјҢиҝӣиЎҢйҮҚзӮ№йҳІжҠӨжҲ–йғЁеҲҶйҳІжҠӨгҖӮзҪ‘з»ңй—ҙзҡ„зҷҪеҗҚеҚ•еҢ–еҸҜд»ҘжңҖеӨ§зЁӢеәҰең°еҮҸе°‘жҺҘи§ҰйЈҺйҷ©гҖӮзҪ‘з»ңзҷҪеҗҚеҚ•зӨәж„Ҹеӣҫи§Ғеӣҫ4гҖӮ

зҪ‘з»ңйҡ”зҰ»дё»иҰҒжңү2з§Қж–№ејҸпјҡдёҖжҳҜж•ҙдҪ“дёҠеҜ№жІЎжңүдёҡеҠЎиҜүжұӮзҡ„зҪ‘з»ңиҝӣиЎҢе®Ңе…Ёйҡ”зҰ»пјҲдҫӢеҰӮеҚ•жңәдёҺеҚ•жңәд№Ӣй—ҙгҖҒйқһе…іиҒ”зҡ„ж ёеҝғдёҡеҠЎдёҺж ёеҝғдёҡеҠЎд№Ӣй—ҙпјүпјӣдәҢжҳҜеҜ№дәәе‘ҳиҝӣиЎҢзҪ‘з»ңйҡ”зҰ»пјҢдҪҝз»ҙдҝ®е’Ңж“ҚдҪңдәәе‘ҳж— жі•зӣҙжҺҘжҺҘи§ҰеҲ°з”ҹдә§зҪ‘з»ңпјҢз”ҹдә§зҪ‘з»ңеңЁзҪ‘з»ңзү©зҗҶйҖҡдҝЎеҸЈеҒҡMacең°еқҖз»‘е®ҡгҖӮ

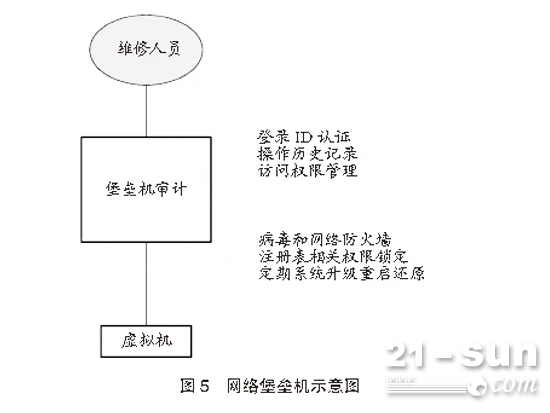

е Ўеһ’жңәе®Ўи®Ў

й’ҲеҜ№дәәе‘ҳж“ҚдҪңзҡ„з«ҷзӮ№пјҢдҪҝз”ЁдҪҚдәҺе Ўеһ’жңәдёҠйҖҡиҝҮе®Ўи®Ўзҡ„иҷҡжӢҹжңәиҝӣиЎҢдәәе·Ҙж“ҚдҪңгҖӮзҪ‘з»ңе Ўеһ’жңәзӨәж„Ҹеӣҫи§Ғеӣҫ5гҖӮеҜ№дәҺж—Ҙеёёзі»з»ҹз»ҙжҠӨдәәе‘ҳиҝӣиЎҢе Ўеһ’жңәе®Ўи®ЎеҠҹиғҪйғЁзҪІпјҢзЎ®дҝқеҜ№д»»дҪ•з”ҹдә§зҪ‘з»ңзҡ„ж–№дҪҚйғҪиғҪеҒҡеҲ°пјҡ

зҷ»еҪ•IDи®ӨиҜҒгҖӮжҜҸдёӘе‘ҳе·Ҙж №жҚ®иҮӘе·ұзҡ„IDиҝӣиЎҢзҷ»еҪ•пјҢIDз”ЁжҲ·еҗҚеҜҶз ҒеҪ’дёӘдәәдҝқз®ЎпјҢжүҖжңүж“ҚдҪңд»ҘIDдёәиҜҶеҲ«ж Үеҝ—并еҜ№е…¶ж“ҚдҪңеҶ…е®№иҙҹиҙЈгҖӮ

ж“ҚдҪңеҺҶеҸІи®°еҪ•гҖӮеҜ№жҜҸдёӘIDиҝӣиЎҢзҡ„зҪ‘з»ңе’ҢиҝңзЁӢжЎҢйқўж“ҚдҪңиҝӣиЎҢеҺҶеҸІи®°еҪ•пјҢд»ҘдҫҝеҗҺз»ӯиҝӣиЎҢеӣһж”ҫгҖӮ

и®ҝй—®жқғйҷҗз®ЎзҗҶгҖӮеҜ№дёҚеҗҢзҡ„и®ҝй—®дәәе‘ҳиҝӣиЎҢзӣёе…ізҡ„и®ҝй—®жқғйҷҗйҷҗеҲ¶пјӣеҜ№ж—ҘеёёдёҡеҠЎеҝ…йЎ»з»ҸиҝҮиҷҡжӢҹжңәйӣҶзҫӨиҝӣиЎҢи®ҝй—®пјӣеҜ№жҹҗдәӣжҠҖжңҜдё»з®ЎеҸҜд»ҘжҺҲжқғеҜ№и®ҫеӨҮзҡ„зӣҙжҺҘи®ҝй—®жқғйҷҗгҖӮ

йҳІжҠӨз—…жҜ’е’Ңе®ҡжңҹжЈҖжҹҘиҝҳеҺҹгҖӮж—Ҙеёёж“ҚдҪңе‘ҳдҪҝз”Ёзҡ„иҷҡжӢҹжңәз”ұдәҺе®үиЈ…жңүзү№ж®Ҡзҡ„е·ҘдҪңиҪҜ件пјҢйңҖиҰҒеңЁжөӢиҜ•еҗҺе®үиЈ…зӣёеә”зҡ„з—…жҜ’е’ҢзҪ‘з»ңйҳІзҒ«еўҷпјҢ并且еңЁеӣәеҢ–дёҡеҠЎеҗҺй’ҲеҜ№жіЁеҶҢиЎЁиҝӣиЎҢзӣёе…ій”Ғе®ҡгҖӮжӯӨеӨ–пјҢиҝҳиҰҒеҜ№ж“ҚдҪңзі»з»ҹеҒҡе®ҡжңҹзі»з»ҹеҚҮзә§гҖҒйҮҚеҗҜе’ҢиҝҳеҺҹпјҢйҮҚиҰҒиҷҡжӢҹжңәйҮҮз”Ёе®ҡеҲ¶еҢ–зҡ„ж“ҚдҪңзі»з»ҹгҖӮ

з«ҜеҸЈз®ЎзҗҶ

зү©зҗҶз«ҜеҸЈе…ій—ӯ

ж•ҙзҗҶеҮәж•ҙдёӘзі»з»ҹдёӯжүҖжңүйқһе Ўеһ’жңәжҲ–еӣәе®ҡе·ҘдҪңеҸ°зҡ„зү©зҗҶзҪ‘еҸЈпјҢе…ій—ӯжүҖжңүеҸҜд»ҘзӣҙжҺҘжҺҘи§ҰеҲ°еҚ•жңәи®ҫеӨҮзҡ„йқһз®ЎжҺ§еҢәеҹҹзҪ‘з»ңзү©зҗҶз«ҜеҸЈпјҢйҷҗеҲ¶Macең°еқҖжҲ–зӣҙжҺҘе…ій—ӯе…¶зҪ‘з»ңпјҢд»ҺиҖҢдҝқиҜҒж•ҙдёӘзҪ‘з»ңе…ҘеҸЈеӨ„дәҺе®Ўи®ЎжҲ–иҖ…еҸҜжҺ§зҠ¶жҖҒгҖӮ

з«ҜеҸЈе®ҡеҲ¶еҢ–

еңЁе…ЁзҪ‘и®ҫи®Ўе’ҢдҪҝз”ЁиҝҮзЁӢдёӯпјҢд»»дҪ•еҹәдәҺTCP/IPзҡ„еҚҸи®®йғҪиҰҒжұӮдҪҝз”ЁеҸҜиҮӘе®ҡд№үзҡ„еҚҸи®®з«ҜеҸЈпјҢдҫӢеҰӮзӣёе…ізі»з»ҹз»ҙжҠӨзҡ„иҝңзЁӢжЎҢйқўпјҢе·ҘдёҡйҖҡдҝЎеҚҸи®®зҡ„йҖҡдҝЎз«ҜеҸЈгҖҒж—Ҙеҝ—и®ҝй—®е’ҢдёҠдј з«ҜеҸЈзӯүпјҢ并еңЁйЎ№зӣ®е®һиЎҢеҲқжңҹиҝӣиЎҢз«ҜеҸЈе®ҡеҲ¶дёҺжөӢиҜ•пјҢеңЁи°ғиҜ•иҝҮзЁӢдёӯиҝӣиЎҢзӣёе…іи®әиҜҒпјҢд»ҺиҖҢеңЁйЎ№зӣ®дәӨд»ҳиҝҮзЁӢдёӯеҪўжҲҗдёҖеҘ—жҲҗзҶҹзҡ„з§ҒжңүеҢ–з«ҜеҸЈдҪ“зі»гҖӮ